PSD3 i PSR: reset europejskiego systemu płatności

400 miliardów dolarów strat z powodu oszustw płatniczych to prognoza na najbliższą dekadę która skłoniła unijnych regulatorów do gruntownej reformy przepisów. Pakiet PSD3 oraz PSR wprowadza jednolite zasady dla całej Europy i zdejmuje ciężar odpowiedzialności z klienta na rzecz instytucji finansowych. Banki mają teraz osiemnaście miesięcy na przebudowę systemów uwierzytelniania oraz wdrożenie mechanizmów które automatycznie zablokują próby wyłudzeń zanim pieniądze opuszczą konto.

Spis treści

Kluczowe wnioski

- Koniec dowolności: nowe rozporządzenie wprowadza identyczne zasady w całej Unii. Kończy się czas na prawne uniki, a za łamanie przepisów grożą kary sięgające 4% obrotów firmy.

- Presja na technologię: banki muszą stworzyć przejrzyste panele, w których klient sprawdzi swoje zgody. Znika taryfa ulgowa dla systemów awaryjnych, więc interfejsy dla firm zewnętrznych muszą działać tak samo stabilnie jak aplikacja bankowa.

- Zmiany w logowaniu. Potwierdzanie tożsamości nie może zależeć tylko od smartfona. Bank musi udostępnić inne metody, na przykład klucze sprzętowe czy biometrię w komputerze.

- Nowe zasady przy oszustwach: bank musi oddać klientowi całą kwotę, jeśli złodziej podszył się pod pracownika instytucji. To zmusza banki do wykrywania prób manipulacji psychologicznej, zanim dojdzie do kradzieży.

- Przekazanie weryfikacji: sklepy mogą same potwierdzać tożsamość klienta, wykorzystując narzędzia typu Apple Pay. Ułatwia to zakupy, ale w zamian sprzedawca bierze na siebie pełną odpowiedzialność za ewentualne oszustwa.

- Równy dostęp do systemów: niezależne firmy finansowe zyskują bezpośrednie wejście do systemów rozliczeniowych. Nie muszą już prosić banków o pośrednictwo w realizacji przelewów.

Koniec ery fragmentacji, czyli dlaczego PSR to największe trzęsienie ziemi w płatnościach od dekady

Komisja Europejska określiła PSD3 jako „ewolucję, nie rewolucję”, ale już sama zmiana w architekturze przepisów pokazuje, że mamy do czynienia z czymś znacznie poważniejszym. Najważniejsza nowość polega na podziale przepisów na Dyrektywę (PSD3, wymagającą osobnego wdrożenia w każdym kraju) oraz bezpośrednio stosowane Rozporządzenie (PSR). Ten podział likwiduje problem, który przez lata paraliżował rynek. Mówimy w tym momencie o rozbieżnych interpretacjach poszczególnych krajów, które utrudniały wdrożenie PSD2 w 27 państwach członkowskich, na co zwraca uwagę Deloitte. Co więcej, PSR włącza Regulacyjne Standardy Techniczne dotyczące silnego uwierzytelniania klienta (SCA) i bezpiecznej komunikacji wprost do treści rozporządzenia, zamiast delegować je do osobnych standardów EBA, jak wskazuje EY. W efekcie znika warstwa pośrednia, która dotychczas dawała pole do manewru, i do opóźnień.

Pakiet wprowadza jeszcze jedną zmianę strukturalną o dalekosiężnych konsekwencjach. Otóż łączy Dyrektywę o pieniądzu elektronicznym (EMD2) z PSD3. Instytucje pieniądza elektronicznego stają się podkategorią instytucji płatniczych w ramach jednego systemu licencji, zgodnie z interpretacją EY. Niebankowe instytucje płatnicze i instytucje pieniądza elektronicznego uzyskują prawo bezpośredniego dostępu do systemów płatniczych UE, w tym TARGET2 — przywilej zarezerwowany do tej pory wyłącznie dla banków. Deloitte opisał to wprost jako stworzenie prawdziwie „równego pola gry” między bankami a podmiotami niebankowymi. Z kolei PwC zwrócił uwagę na szczegół, który łatwo przeoczyć: porozumienie wymaga od istniejących niebankowych dostawców usług płatniczych (PSP) ponownego uzyskania licencji w ciągu 30 miesięcy. Innymi słowy, nie wystarczy poczekać – trzeba aktywnie działać, żeby w ogóle zachować prawo do funkcjonowania na rynku.

Komisja opublikowała propozycje w czerwcu 2023 r.; Parlament przyjął poprawki w kwietniu 2024 r.; Rada osiągnęła stanowisko w czerwcu 2025 r.; porozumienie trilogowe zapadło w listopadzie 2025 r. Po formalnym przyjęciu, spodziewanym już w połowie bieżącego roku (2026), rozpoczyna się 18-miesięczny okres przejściowy. Pełna zgodność to koniec 2027 lub początek 2028 r. Firma Deloitte Regulatory Outlook 2026 sformułowała ostrzeżenie, które warto potraktować poważnie: doświadczenia z PSD2 wskazują, że pakiet PSD3 przesunie zasoby z rozwoju nowych produktów płatniczych w stronę prac nad zgodnością regulacyjną. Dla instytucji, które planowały w najbliższych latach agresywny rozwój oferty, oznacza to konieczność pogodzenia ambicji produktowych z rosnącym obciążeniem regulacyjnym.

Kary za nieprzestrzeganie przepisów wzrosły do 4% rocznego obrotu lub 20 mln EUR — wprost wzorując się na modelu znanym z GDPR Dla dużego europejskiego banku z obrotem rzędu kilkudziesięciu miliardów euro kara 4% to kwota, która trafia na radary zarządów i rad nadzorczych.

Architektura mobilna pod presją, czyli jak projektować UX, gdy zgodność regulacyjna kształtuje interfejs

PSD3/PSR wpływa na warstwę API, zarządzanie zgodami, dostęp do danych i współpracę z podmiotami trzecimi. Jednak prawdziwe wyzwanie nie leży w samym wdrożeniu technicznym. Leży w zaprojektowaniu takiego doświadczenia użytkownika, które spełnia wymogi regulacyjne i jednocześnie nie odpycha klientów. To konflikt pomiędzy zgodnością a użytecznością będzie definiować jakość bankowości cyfrowej w nadchodzących kwartałach.

Dedykowane API bez awaryjnego wyjścia

PSD2 pozwalała bankom oferować dostawcom zewnętrznym (TPP) dostęp przez dedykowane API lub zmodyfikowane interfejsy klienckie z mechanizmem awaryjnym (fallback). PSD3/PSR likwiduje ten mechanizm całkowicie. Około 6 000 dostawców usług prowadzenia rachunku (ASPSP) w całej UE musi zapewnić dedykowany interfejs do wymiany danych z dostawcami informacji o rachunku (AISP) i dostawcami usług inicjowania płatności (PISP), działający równie szybko i niezawodnie jak interfejs banku przeznaczony dla klientów. Co istotne, Screen scraping zostaje ostatecznie zakazany.

EBA przyznała otwarcie, że brak jednolitego standardu API tworzył realne problemy dla dostawców zewnętrznych działających w wielu krajach, jak przyznaje EY Belgium. PSD3 nie narzuca jednego standardu. EBA uznała, że „najlepiej projektuje go sama branża” , ale wyznacza znacząco wyższe wymagania minimalne i zabrania sztucznych przeszkód, takich jak dodawanie kroków uwierzytelniania do ścieżek TPP. Płatne API rozszerzone, obejmujące na przykład dynamiczne płatności cykliczne czy gwarancje płatności, pozostają dopuszczalne w ramach umów komercyjnych. To istotne rozróżnienie polega na tym, że regulacja wymusza jakość bazową, ale nie zamyka drogi do komercjalizacji usług premium.

Panel uprawnień: moment prawdy dla UX

Każdy dostawca usług płatniczych (PSP) oferujący rachunki online musi wdrożyć panel uprawnień pozwalający użytkownikom widzieć na bieżąco, którzy dostawcy zewnętrzni (TPP) mają dostęp do danych, a także cofać i przyznawać uprawnienia, co szczegółowo opisuje EY Netherlands. Dostawcy zewnętrzni muszą z kolei przekazywać informacje o uprawnieniach do PSP, aby panele były zsynchronizowane, co tworzy zupełnie nowy obowiązek wymiany danych w czasie rzeczywistym, jak zauważa EY Belgium.

Na papierze brzmi to jak prosty wymóg. W praktyce jest to jedno z najtrudniejszych wyzwań projektowych, przed jakimi stanęła europejska bankowość cyfrowa. Dla większości klientów banków widok listy firm trzecich z dostępem do danych będzie doświadczeniem zupełnie nowym, i potencjalnie niepokojącym. Źle zaprojektowany panel, suchy wykaz nazw podmiotów z datami dostępu i przyciskami „cofnij”, wywoła reakcję obronną, tj. masowe cofanie uprawnień, wzrost kontaktu z call center, spadek zaufania do samego banku, który nagle „ujawnił”, że ktoś ma dostęp do rachunku.

Dobrze zaprojektowany panel powinien realizować trzy cele jednocześnie.

- Przejrzystość: oznacza to pokazanie uprawnień w kontekście korzyści, jakie przynoszą. Komunikat w stylu „Aplikacja X pomaga zarządzać budżetem, analizując transakcje” działa zupełnie inaczej niż „Firma X Ltd. ma dostęp do rachunku od 14.03.2025″. Obie informacje są prawdziwe, ale pierwsza buduje zrozumienie, a druga — niepokój.

- Szczegółowa kontrola z rozsądnymi ustawieniami domyślnymi. Użytkownik powinien móc cofnąć uprawnienia jednym kliknięciem, ale interfejs nie powinien sugerować, że cofnięcie jest zalecanym działaniem. To subtelna, ale fundamentalna różnica w architekturze decyzji, która przesądzi o tym, czy panel będzie efektywnym narzędziem do budowania zaufania.

- Edukacja. Banki będą musiały wyjaśnić użytkownikom, dlaczego nagle widzą listę firm trzecich z dostępem do danych. Krótkie, kontekstowe podpowiedzi i sekcja FAQ wbudowana w sam panel okażą się niezbędne dla powodzenia wdrożenia.

Instytucje, które potraktują panel uprawnień jako narzędzie budowania relacji z klientem, nie zaś jako odznaczony punkt na liście wymagań, zyskają mierzalną przewagę w utrzymaniu klientów. Forrester w przeglądzie europejskich aplikacji bankowości mobilnej podkreślił, że przejrzystość w zarządzaniu danymi stała się jednym z najważniejszych wyróżników cyfrowego doświadczenia w sektorze finansowym.

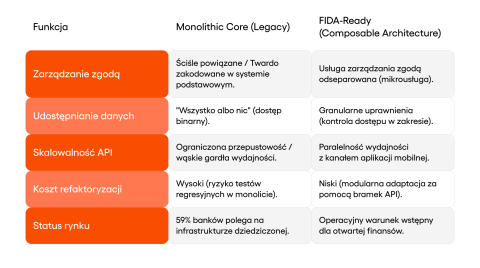

Od monolitu do mikrousług: architektura pod FIDA

Przepisy FIDA (Financial Data Access), o których pisaliśmy we wpisie blogowym Rewolucja FiDA: kto przejmie rynek finansowy w UE?, rozszerzają otwartą bankowość na otwarte finanse , obejmując kredyty hipoteczne, oszczędności, inwestycje, emerytury i dane ubezpieczeniowe. Analiza IDC opisała docelowy model jako zestaw niezależnych mikrousług dostarczanych przez wielu dostawców, łączących oferty w użyteczne rozwiązania dla wspólnych klientów. To wizja odmienna od monolitycznych systemów, na których opiera się dziś większość europejskiej bankowości.

Dla banków, których systemy core banking działają jako jeden wielki monolit, FIDA zmienia zasady gry w sposób, którego nie da się obejść kosmetycznymi poprawkami. Badanie Accenture przeprowadzone pod koniec 2024 r. wykazało, że 59% banków wciąż boryka się z przestarzałymi systemami IT w płatnościach. Problem jest architektura monolityczna, w której logika rachunkowa, uwierzytelnianie, zarządzanie zgodami i udostępnianie danych TPP żyją w jednym kodzie, nie pozwala elastycznie odpowiadać na wymogi FIDA. Regulacja zakłada, że bank będzie udostępniał różne rodzaje danych różnym kategoriom uprawnionych odbiorców, a – jak się okazuje – tego monolit po prostu nie potrafi.

Przejście na architekturę mikrousług, z osobnymi serwisami dla zarządzania zgodami, udostępniania API, monitoringu transakcji i uwierzytelniania, wynika wprost z regulacji. Gdy FIDA zakłada, że bank udostępni dane o portfelu inwestycyjnym klienta innemu podmiotowi niż ten, który ma dostęp do historii transakcji na rachunku bieżącym, system monolityczny nie da się dostosować do tak szczegółowych uprawnień bez gruntownej przebudowy.

BCG oszacowało, że sektor finansowy UE może zyskać 4,6–12,4 mld EUR dzięki rozszerzonemu dostępowi do danych w ramach FIDA, przy jednorazowych kosztach wdrożenia na poziomie 2,2–2,4 mld EUR. Relacja korzyści do kosztów jest więc wyraźnie dodatnia. Ale tylko pod warunkiem, że instytucje zbudują architekturę zdolną obsłużyć ten ekosystem.

Zmiany w dostępie AISP i PISP

Reguły dostępu dla poszczególnych kategorii dostawców zewnętrznych ulegają istotnym zmianom. Dla AISP silne uwierzytelnianie jest wymagane tylko przy pierwszym dostępie, po czym otwiera się 180-dniowe okno; przy kolejnych dostępach AISP stosuje własne SCA, co wyjaśnia EY. To znaczące uproszczenie w porównaniu z dotychczasowym reżimem, które powinno poprawić płynność działania aplikacji agregujących dane finansowe.

Banki (ASPSP) muszą udostępnić dostawcom usług inicjowania płatności (PISP) nazwę posiadacza rachunku, identyfikator i dostępne waluty jeszcze przed rozpoczęciem operacji, jak wskazuje EY. Weryfikacja odbiorcy (Verification of Payee) obejmie natomiast wszystkie przelewy bankowe, co wymaga zbudowania systemu dopasowywania danych w czasie rzeczywistym w całym ekosystemie SEPA. Przed każdym przelewem bank będzie więc musiał sprawdzić, czy podany numer rachunku rzeczywiście należy do osoby lub firmy wskazanej jako odbiorca, i ostrzec klienta w przypadku rozbieżności.

SCA po rewolucji: od PIN-u i SMS-a do biometrii dostosowanej do ryzyka i kluczy FIDO2

Silne uwierzytelnianie klienta (Strong Customer Authentication) w ramach PSD3/PSR przechodzi najpoważniejszą przebudowę od momentu wprowadzenia. Skala zmian jest widoczna nawet na poziomie czysto ilościowym: termin „SCA” pojawia się 70 razy w tekście PSD3, w porównaniu z zaledwie 8 w PSD2, co wyliczył EY.

Elastyczność składników: koniec sztucznych barier

PSD2 wymagała składników uwierzytelniania z dwóch różnych kategorii: wiedza, posiadanie, cecha. PSD3/PSR łagodzi ten wymóg w sposób, który odzwierciedla rzeczywistość technologiczną. Dwa niezależne składniki z tej samej kategorii są dopuszczalne, o ile są technicznie niezależne. Czyli złamanie jednego nie pozwala obejść drugiego, jak tłumaczą eksperci EY. Odcisk palca i rozpoznawanie twarzy, obydwa z kategorii „cecha”, mogą razem spełnić wymogi SCA. To praktyczne uznanie faktu, że dzisiejsze telefony i laptopy oferują kilka metod biometrycznych w jednym urządzeniu, i nie ma powodu, by regulacja zmuszała użytkowników do sztucznego przeskakiwania między kategoriami.

Zakaz uzależniania od smartfona: klucze FIDO2, WebAuthn i tokeny nowej generacji

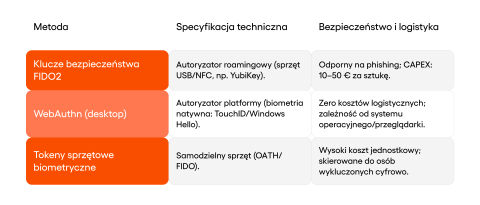

PSD3 wprost stanowi, że dostawcy usług płatniczych „nie uzależniają SCA, bezpośrednio ani pośrednio, od posiadania smartfona”. Dostawcy muszą oferować co najmniej jedną metodę SCA niewymagającą smartfona, uwzględniając osoby starsze, osoby z niepełnosprawnościami i osoby wykluczone cyfrowo.

Wymóg ten stanowi poważne wyzwanie projektowe wymagające od instytucji finansowych zbudowania wielokanałowego systemu uwierzytelniania. Rozwiązania spełniające ten wymóg dzielą się na trzy kategorie technologiczne, z których każda ma odmienne zalety i ograniczenia.

Klucze fizyczne FIDO2 (na przykład YubiKey, Google Titan, Feitian) to rozwiązanie z najdłuższą historią wdrożeń i najszerszym wsparciem ekosystemu. Protokół FIDO2 łączy klucz kryptograficzny przechowywany w osobnym urządzeniu sprzętowym z działaniem użytkownika — dotknięciem, PIN-em lub odciskiem palca na samym kluczu. Komunikacja odbywa się przez USB, NFC lub Bluetooth, bez konieczności posiadania smartfona. W kontekście bankowości FIDO2 daje kilka konkretnych przewag: odporność na phishing (klucz sprawdza domenę serwera przed podpisaniem), brak współdzielonych sekretów (żadne hasło nie jest przesyłane) oraz zgodność z wymogiem niezależności składników w PSR (klucz = posiadanie, PIN na kluczu = wiedza, odcisk palca na kluczu = cecha). Wyzwaniem pozostaje koszt dystrybucji, wahający się od 10 do 50 EUR za klucz, oraz konieczność edukacji użytkowników. Wyobraźmy sobie 68-letnią klientkę banku, która otrzymuje pocztą mały metalowy klucz z instrukcją: „Włóż do portu USB i dotknij, gdy przeglądarka poprosi o uwierzytelnienie”. Dla osoby, która do tej pory logowała się SMS-em, to zupełnie nowy model mentalny — i banki będą musiały zainwestować w onboarding, który nie zniechęci zamiast pomóc.

WebAuthn przez przeglądarkę na komputerze pozwala uwierzytelniać się za pomocą wbudowanych czytników biometrycznych laptopów (np. Windows Hello, Touch ID na MacBooku) lub mechanizmów, takich jak klucze dostępu (passkeys) synchronizowane przez ekosystem Apple lub Google. Użytkownik bez smartfona może zalogować się do bankowości internetowej na komputerze stacjonarnym, korzystając z czytnika odcisków palca w laptopie lub kamery IR systemu Windows Hello. Dla kogoś, kto na co dzień odblokowuje laptopa twarzą, logowanie do banku tym samym gestem będzie intuicyjne. Bariera wejścia jest tu najniższa ze wszystkich trzech ścieżek. Technologia passkeys, czyli klucze kryptograficzne synchronizowane przez iCloud Keychain lub Google Password Manager, otwiera możliwość logowania bez smartfona przez przeglądarkę desktopową. Choć – warto tu zaznaczyć – paradoksalnie sam ekosystem synchronizacji jest dziś silniej powiązany z platformami mobilnymi.

Tokeny sprzętowe nowej generacji z wyświetlaczem i biometrią, takie jak DIGIPASS FX1 (OneSpan) czy Gemalto/Thales hardware tokens, mają wyświetlacz pokazujący dane transakcji do weryfikacji wzrokowej, wbudowany czytnik linii papilarnych i możliwość generowania kodów OTP w trybie offline. Są droższe niż klucze FIDO2, ale zapewniają pełną niezależność od jakiegokolwiek ekosystemu cyfrowego. Ma to znaczenie przede wszystkim dla grup wykluczonych cyfrowo. Klient w małej miejscowości, który korzysta z komputera stacjonarnego kupionego dziesięć lat temu, może spojrzeć na wyświetlacz tokena, zobaczyć kwotę i odbiorcę przelewu, przyłożyć palec i zatwierdzić transakcjęm, bez konieczności posiadania czegokolwiek innego niż sam token.

Architektura SCA po wejściu PSD3 musi traktować te trzy ścieżki nie jako zamienniki, lecz jako równorzędne kanały uwierzytelniania z jednym wspólnym backendem weryfikacji. Instytucja, która zbuduje SCA wyłącznie wokół aplikacji mobilnej z SMS-em jako opcją awaryjną, nie spełni wymogów regulacyjnych, i to niezależnie od tego, jak dobrze będzie działać sama aplikacja.

Delegowane uwierzytelnianie, czyli kto płaci, gdy Apple Pay zawiedzie?

Art. 87 PSR wprost dopuszcza uwierzytelnianie delegowane, w ramach którego dostawca usług płatniczych płatnika (PSP) pozwala podmiotowi trzeciemu (np. sprzedawcy, bramce płatniczej lub dostawcy portfela cyfrowego) przeprowadzić SCA w imieniu banku, co EY opisuje jako outsourcing. To proces w pełnym tego słowa znaczeniu, który uruchamia wymogi Wytycznych EBA, obowiązki należytej staranności i zgodność z DORA.

Cały mechanizm opiera się na przesunięciu odpowiedzialności. Strona przeprowadzająca delegowane SCA odpowiada za straty z oszustw, jeśli uwierzytelnienie zawiedzie, na co zwraca uwagę EY. Żeby zrozumieć, co to oznacza w praktyce, warto rozważyć konkretny scenariusz.

Klient banku X płaci za zakup w sklepie internetowym przez Apple Pay. Bank X delegował SCA do Apple. Face ID na iPhonie spełnia wymogi uwierzytelniania. Transakcja jest w tym przypadku oszustwem, gdyżktoś odblokował urządzenie klienta i dokonał płatności. Według przepisów PSD3/PSR to Apple, jako strona przeprowadzająca delegowane SCA, ponosi odpowiedzialność za stratę, a nie bank X. Bank musi wprawdzie zwrócić środki klientowi, ale ma roszczenie zwrotne wobec Apple.

Dla budżetów w bankach przeznaczonych na zwroty (reimbursement) ta zmiana może okazać się przełomowa. Jeśli bank skutecznie deleguje SCA dla istotnej części transakcji do Apple Pay, Google Pay i dużych procesorów płatniczych, takich jak Adyen, Stripe czy Worldpay, przenosi odpowiednią część ryzyka związanego z oszustwami na te podmioty. Przekazanie potwierdzania tożsamości klienta innej firmie to dla banku czysta kalkulacja. Instytucja finansowa musi wybrać między budowaniem własnych zabezpieczeń a płaceniem komuś innemu za gotowe rozwiązanie. Utrzymanie swojego systemu kosztuje sporo pieniędzy i pracy. Oddanie tego zadania na zewnątrz oznacza zazwyczaj wyższe prowizje, ale zewnętrzny partner bierze wtedy na siebie całe ryzyko związane z bezpieczeństwem.

Problem w tym, że delegowanie nie likwiduje ryzyka – przenosi je w inne miejsce w łańcuchu wartości. Bank pozostaje odpowiedzialny za wybór partnera, kontrolę mechanizmów SCA partnera i śledzenie skuteczności tych mechanizmów. Jeśli partner regularnie przepuszcza oszustwa, regulator może zakwestionować samą decyzję o delegowaniu. W efekcie pisemna umowa z prawem audytu, wymagana przez PSR, staje się jednym z najważniejszych dokumentów zarządzania ryzykiem w instytucji.

Monitoring transakcji jako stały element SCA

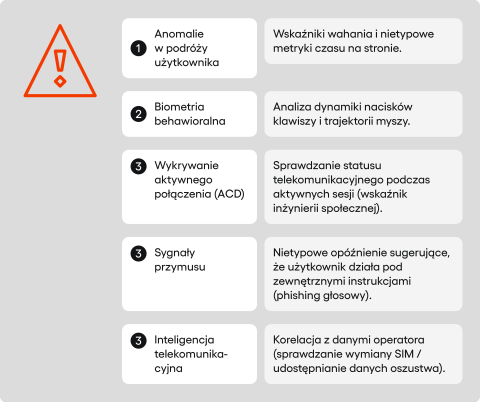

PSR nakazuje, aby systemy monitoringu analizowały wzorce wcześniejszych płatności, sygnały środowiskowe i behawioralne, m.in. lokalizację, urządzenie, zwyczaje wydatkowe listy skompromitowanych danych uwierzytelniających, oznaki złośliwego oprogramowania podczas sesji i nietypową aktywność urządzenia, jak wylicza EY. Biometria behawioralna i ocena ryzyka kontekstowego są więc wymogami regulacyjnymi. EY podkreśliło, że zapobieganie oszustwom jest teraz powiązane z SCA, programami edukacji użytkowników i monitoringiem transakcji w jeden zintegrowany system. Nie da się już traktować tych elementów jako osobnych projektów realizowanych przez osobne zespoły.

Limity kwotowe, które decydują o konieczności dodatkowego sprawdzania transakcji, pozostają takie same. Zmienia się jednak podejście do wyjątków. Systemy potrafią teraz na bieżąco oceniać bezpieczeństwo i automatycznie zwalniać z dodatkowej weryfikacji, jeśli uznają to za stosowne w danej chwili. Również listy zaufanych odbiorców działają mniej sztywno, co ułatwia przesyłanie środków do osób, które już wcześniej zweryfikowaliśmy.

Podszywanie się pod bank: nowa odpowiedzialność i rola AI w wykrywaniu socjotechniki

Jak podaje EY Global, Europejski Bank Centralny odnotował 17% spadek oszustw kartowych po wdrożeniu SCA w PSD2, to jednoznaczny sukces regulacji. Równocześnie jednak oszustwa typu authorized push payment (APP fraud), w których klient sam autoryzuje przelew, działając pod wpływem manipulacji, rosły w ostatnich latach o 10–11% rocznie. McKinsey & Company prognozuje globalne straty pochodzące z oszustw kart płatniczych na 400 mld USD w ciągu dekady. PSD3/PSR mierzy wprost w ten rodzaj zagrożeń i robi to w sposób, który zmienia ekonomię zarządzania ryzykiem w bankach.

Obowiązkowy zwrot za spoofing bankowy – bez górnego limitu

Nowe regulacje wprowadzają mechanizm, który zmieni kalkulację ryzyka w bankach. Jeśli oszust podszywa się pod pracownika banku (PSP) i nakłania klienta do autoryzowania płatności, bank musi zwrócić pełną kwotę. Warunkiem jest zgłoszenie oszustwa policji i poinformowanie dostawcy usług płatniczych. W odróżnieniu od brytyjskiego systemu APP fraud reimbursement, który wprowadza limit £85 000 na przypadek, PSR nie ustanawia górnego limitu. Pojedynczy przypadek spoofingu na dużą kwotę może więc generować poważne, bezpośrednie straty bilansowe, na co zwraca uwagę PSP Lab.

Zakres obowiązku zwrotu jest jednak węższy niż w Wielkiej Brytanii i dotyczy wyłącznie podszywania się pod dostawcę usług płatniczych klienta, nie obejmując oszustw inwestycyjnych ani podszywania się pod policję czy urzędy. To bank musi udowodnić winę, jeśli chce odmówić zwrotu skradzionych pieniędzy. Instytucja ma obowiązek wykazać, że klient celowo współpracował ze złodziejem albo zachował się skrajnie nieodpowiedzialnie. Jest to obecnie dużo trudniejsze w sytuacjach, gdy przestępcy podszywają się pod pracowników banku lub inne zaufane osoby. W takich przypadkach bankom znacznie ciężej jest przekonać sąd, że ofiara zawiniła, więc muszą przedstawić naprawdę mocne dowody.

Przełomowe znaczenie ma też mechanizm odpowiedzialności łańcuchowej sięgający platform internetowych. Jeśli oszustwo rozpoczęło się od fałszywej reklamy w mediach społecznościowych, bank, po zwrocie środków klientowi, może żądać zwrotu od platformy, pod warunkiem że platforma wiedziała o oszustwie i ich nie usunęła. To bezpośrednie rozszerzenie zasad Digital Services Act na sektor płatniczy i sygnał, że regulatorzy zaczynają traktować łańcuch odpowiedzialności za oszustwa jako problem systemowy, nie jedynie bankowy.

AI i biometria behawioralna: jak wykryć, że klient działa pod presją

Obowiązkowe zwroty za podszywanie się pod bank tworzą nową presję o bardzo konkretnych konsekwencjach ekonomicznych. Bankowi bardziej się opłaca wykryć i zablokować oszustwo, zanim klient dokona przelewu, niż zwracać pełną kwotę po fakcie.

Klasyczne systemy antyfraudowe analizują samą transakcję. Sprawdzają się wobec oszustw nieautoryzowanych, takich jak kradzież danych logowania. Wobec oszustw autoryzowanych, gdzie klient sam zleca i zatwierdza przelew, działając pod wpływem socjotechniki, te systemy są bezradne. Transakcja wygląda „normalnie” pod względem wszystkich parametrów technicznych, ponieważ to klient ją wykonał.

Biometria behawioralna podchodzi do problemu z innej strony. Zamiast analizować co klient robi, analizuje jak to robi. Sygnały wskazujące na działanie pod presją obejmują kilka charakterystycznych wzorców: zmiana sposobu poruszania się po aplikacji (klient, który normalnie wykonuje przelewy w 15 sekund, nagle spędza 3 minuty na ekranie potwierdzenia, lub odwrotnie, nietypowo szybki przebieg sugerujący dyktowanie instrukcji przez telefon), odchylenia od typowego rytmu pisania na klawiaturze (tempo, nacisk, rodzaje błędów), nietypowe pauzy sugerujące słuchanie instrukcji w trakcie operacji oraz nietypowe okoliczności, przelew na nowego odbiorcę na dużą kwotę, wykonywany o nietypowej porze z nietypowej lokalizacji.

Zaawansowane systemy idą jeszcze dalej, łącząc te sygnały z danymi telekomunikacyjnymi. PSR tworzy podstawę prawną do wymiany danych o oszustwach między dostawcami usług płatniczych, a mechanizm odpowiedzialności łańcuchowej zachęca dostawców usług komunikacyjnych do współpracy, co sugeruje EY Global. Wyobraźmy sobie sytuację. w której bank wykrywa, że w momencie transakcji klient prowadzi rozmowę telefoniczną z numerem oznaczonym przez operatora telekomunikacyjnego jako spoofingowy.Gdy bank zestawi te dwie rzeczy, zyskuje solidny powód, by zatrzymać przelew. Dzięki temu ma dużą szansę skutecznie zablokować oszustwo, zanim pieniądze znikną z konta.

Art. 59 PSR (w wersji z poprawkami Parlamentu) wprowadza model współodpowiedzialności, rozszerzający odpowiedzialność za oszustwa na dostawców usług komunikacji elektronicznej (ECSP) i platformy internetowe, co opisuje ThreatMark. Dla banków oznacza to konieczność budowania nie tylko własnych systemów wykrywania, ale również platform wymiany danych o oszustwach, co PSR wprost dopuszcza jako wyjątek od ograniczeń GDPR. To rzadki przypadek, w którym regulacje dot. płatności i regulacje ochrony danych osobowych nie stoją ze sobą w konflikcie, lecz się uzupełniają.

Perspektywa fintechów i TPP, czyli jak mniejsi gracze mogą obrócić regulację w broń ofensywną

Raporty branżowe skupiają się naturalnie na bankach (ASPSP) jako podmiotach obarczonych najszerszymi obowiązkami. Warto jednak spojrzeć na PSD3/PSR z perspektywy mniejszych podmiotów, bo to właśnie dla nich nowe regulacje mogą okazać się najkorzystniejsze.

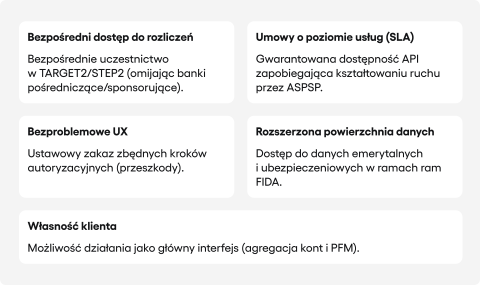

Równość API jako wyrównanie szans

Zniesienie obowiązku utrzymywania awaryjnego dostępu do danych wiąże się z nowym i surowym wymogiem. Banki muszą teraz zapewnić, że ich systemy łączności z zewnętrznymi firmami będą działać równie szybko i niezawodnie, jak aplikacja czy strona, z której korzysta sam klient. Dla twórców nowoczesnych usług finansowych ta gwarancja jakości jest najważniejszą zmianą na lepsze od dawna.

Za czasów PSD2 banki regularnie budowały bariery techniczne utrudniające dostawcom zewnętrznym dostęp: dodatkowe kroki uwierzytelniania, celowo spowalniany interfejs dedykowany, niepełne dane w odpowiedziach API. Zapasowy sposób dostępu do danych wprowadzono po to, by chronić usługi przed awariami. W praktyce przyniósł on jednak odwrotny skutek. Zamiast ułatwiać współpracę, zmusił firmy technologiczne do budowania dodatkowych i skomplikowanych rozwiązań, które tylko utrudniały im działalność.

Nowe regulacje rozwiązują ten problem dwutorowo. System łączności dla zewnętrznych firm musi teraz działać tak samo szybko i niezawodnie, jak aplikacja, z której korzysta sam klient. Nie jest to już tylko dobra wola banku, ale twardy wymóg, który urzędnicy mogą łatwo sprawdzić i wyegzekwować. Równocześnie prawo likwiduje niedomówienia, które banki wykorzystywały wcześniej do blokowania konkurencji. Przepisy wprost wymieniają zakazane praktyki, co ostatecznie kończy z celowym utrudnianiem dostępu do danych pod byle pretekstem.

Fntechy takie jak Revolut, Wise, Tink czy agregatorzy danych typu Plaid zyskują w efekcie możliwość budowania produktów, które oferują lepsze doświadczenie niż aplikacja samego banku, korzystając z tych samych danych w czasie rzeczywistym. Agregator, który połączy dane z rachunku bieżącego, karty kredytowej, konta oszczędnościowego i portfela inwestycyjnego klienta (w zakresie przewidzianym przez FIDA) w jednym dashboardzie, może stać się w praktyce głównym interfejsem finansowym klienta, spychając bank do roli dostawcy infrastruktury.

Bezpośredni dostęp do systemów płatniczych

Prawo bezpośredniego uczestnictwa niebankowych dostawców usług płatniczych (PSP) w systemach płatniczych UE, na co wskazuje Deloitte, może zmienić rynek głębiej niż jakikolwiek przepis dotyczący API. Dotychczas fintechy musiały polegać na bankach-sponsorach (correspondent banking) do rozliczania transakcji. Taki układ sił dawał bankom ogromną przewagę. Mogły decydować, czy sposób działania nowej firmy w ogóle ma rację bytu. To one dyktowały stawki za obsługę płatności. Widziały też jak na dłoni, ilu klientów ma konkurencja i jak duże kwoty przesyła.

Gdy fintech może samodzielnie uczestniczyć w TARGET2 czy STEP2, odpada najsilniejsza dźwignia monopolistyczna banków w łańcuchu wartości płatności. Badanie EY Global wykazało, że 67% banków uważa, iż PSD3 zachęci do wejścia nowych graczy rynkowych. Biorąc pod uwagę skalę zmian w dostępie do infrastruktury rozliczeniowej, jest to prawdopodobnie niedoszacowanie skali nadchodzącej konkurencji.

E-commerce pod lupą: porzucone koszyki, delegowane SCA i przyszłość płatności jednym kliknięciem

Problem: SCA a konwersja

Klient przegląda sklep internetowy na telefonie w tramwaju. Wybrał buty, dodał do koszyka, wpisał adres dostawy. Klika „Zapłać”, i zaczyna się sekwencja, która dla wielu kończy się porzuceniem zakupu: przekierowanie na stronę banku, wpisanie hasła, oczekiwanie na SMS z kodem, przepisanie kodu, powrót do sklepu, ponowne ładowanie strony. W tym czasie tramwaj wjeżdża w tunel, połączenie się zrywa, sesja wygasa. Buty zostają w koszyku.

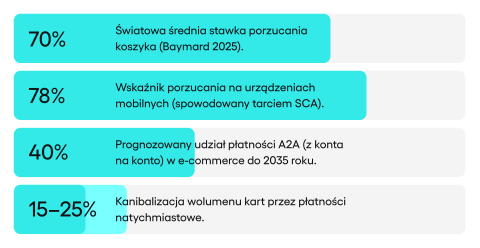

To nie jest scenariusz wymyślony. Średni globalny wskaźnik porzuceń koszyka zakupowego w e-commerce oscyluje wokół 70% (Baymard Institute, 2025), a na urządzeniach mobilnych sięga 78%. Skomplikowany proces finalizacji zakupu i wymagane wieloetapowe uwierzytelnianie należą do głównych przyczyn porzuceń. Microsoft w testach wykazał, że SCA prowadzi do istotnego wzrostu porzuceń zakupów w europejskim e-commerce, na co powołuje się Baymard Institute. Aż 22% kupujących rezygnuje z zakupu z powodu zbyt długiego lub skomplikowanego procesu płatności — co piąty klient, który dotarł do etapu płatności i miał intencję zakupu, odchodzi właśnie w momencie, gdy powinien zapłacić.

Rozwiązanie: delegowane uwierzytelnianie jako fundament płynnego procesu zakupowego

PSD3/PSR daje sprzedawcom drogę wyjścia z tego dylematu. Delegowane uwierzytelnianie (Art. 87 PSR) pozwala, aby rozwiązania takie jak Adyen, Stripe czy Checkout.com przejąły przeprowadzenie SCA od banku wydawcy karty, co analizuje EY. Sprzedawca lub procesor może więc uwierzytelnić klienta za pomocą biometrii urządzenia (Face ID, odcisk palca), tokenizowanej karty w portfelu cyfrowym lub passkey, bez przekierowania do strony banku, bez SMS OTP, bez dodatkowych kroków przerywających proces zakupowy.

Wróćmy do klienta w tramwaju. W modelu delegowanego SCA ten sam zakup wygląda inaczej: klika „Zapłać”, przykłada palec do czytnika w telefonie, transakcja jest zatwierdzona. Jedno dotknięcie zamiast pięciu kroków. Klient, który ma zapisaną kartę w portfelu cyfrowym i uwierzytelnia się biometrycznie, dokonuje zakupu w jednym geście, zbliżając się do ideału „płatności jednym kliknięciem”, ale z pełną zgodnością regulacyjną. Rozszerzone wyłączenia TRA w PSR pozwalają dodatkowo pomijać SCA dla transakcji niskiego ryzyka od znanych klientów, jak wskazuje EY Belgium, dalej zmniejszając tarcia między intencją zakupu a faktycznym dokonaniem płatności.

Szacunki Celent wskazują, że płatności A2A (account-to-account) wzrosną z 24% do blisko 40% e-commerce do 2035 r. na głównych rynkach europejskich. Capgemini Research Institute prognozuje z kolei, że natychmiastowe płatności A2A pochłoną 15–25% przyszłego wzrostu wolumenu transakcji kartowych. Skala tej migracji, czyli niemal podwojenie udziału A2A w dekadę, oznacza, że e-commerce przechodzi strukturalną zmianę kanałów płatniczych. Delegowane SCA i rozszerzone wyłączenia mogą tę zmianę przyspieszyć, jeśli procesory płatnicze zbudują doświadczenie zakupowe, które jednocześnie spełnia wymogi PSR i ogranicza porzucanie koszyków.

Ryzyko: kto odpowiada za oszustwa w modelu delegowanym?

Dla sprzedawców ryzyko polega na tym, że procesory płatnicze, biorąc na siebie odpowiedzialność za SCA, mogą przerzucić koszt wyższego ryzyka oszustw na prowizje. Gdy sklep zleca potwierdzanie tożsamości klientów firmie takiej jak Adyen, musi liczyć się z wyższymi opłatami za obsługę transakcji. Wyższa prowizja to cena za bezpieczeństwo. Pośrednik bierze na siebie pełną odpowiedzialność finansową za ewentualne kradzieże, więc rekompensuje sobie to ryzyko, pobierając od sprzedawcy więcej pieniędzy przy każdej wpłacie. Z drugiej strony mniejsze tarcia w procesie płatności powinny zwiększyć konwersję Efekt netto zależy od relacji między wzrostem sprzedaży a wzrostem prowizji. To kalkulacja, którą każdy sprzedawca będzie musiał przeprowadzić indywidualnie, uwzględniając profil ryzyka klientów i wartość średniego koszyka.

DORA i cyberbezpieczeństwo: regulacyjna sieć, w której PSD3 nie istnieje w próżni

PSD3/PSR nie działa w oderwaniu od pozostałych regulacji. Digital Operational Resilience Act (DORA), w pełni obowiązujący od ponad roku (od 17 stycznia 2025 r.), tworzy równoległy zestaw wymogów, który bezpośrednio wpływa na budowę systemów płatniczych, co wynika z wytycznych EBA.

Synergia PSD3 + DORA: dwa zestawy wymogów, jeden techstack

Zakres DORA obejmuje pięć obszarów bezpieczeństwa ICT: zarządzanie ryzykiem ICT, raportowanie incydentów, testowanie odporności cyfrowej, zarządzanie ryzykiem dostawców ICT i wymianę informacji. Podczas gdy PSD3/PSR nakłada na te same podmioty obowiązki monitoringu transakcji w czasie rzeczywistym, wymiany danych o oszustwach między dostawcami usług płatniczych i zarządzania delegowanymi mechanizmami uwierzytelniania.

Oba zestawy regulacji muszą być realizowane na tym samym stosie technologicznym, przez te same zespoły, w tym samym budżecie. Zespoły IT budujące systemy SCA i monitoringu oszustw pod PSR muszą jednocześnie zapewnić zgodność z wymogami DORA dotyczącymi raportowania incydentów. Poważny incydent ICT, np. włamanie do systemu SCA, wyciek danych uwierzytelniających lub atak DDoS na infrastrukturę API, musi być zgłoszony właściwemu organowi krajowemu w ciągu godzin, zgodnie z harmonogramem raportowania DORA. EBA uchyliła dotychczasowe Wytyczne dotyczące raportowania incydentów w ramach PSD2, przenosząc te obowiązki pod DORA. Jedno okno raportowania obejmuje teraz zarówno incydenty operacyjne, jak i incydenty płatnicze.

Dla zespołów IT wnioski układają się w trzy priorytety w trakcie wdrożenia. System monitoringu transakcji budowany pod PSR powinien od początku generować logi i alerty w formacie zgodnym z wymogami raportowania incydentów DORA. To nie dodatkowa warstwa, lecz element architektury bazowej. Infrastruktura delegowanego uwierzytelniania podlega wymogom DORA dotyczącym zarządzania ryzykiem dostawców ICT, ponieważ partner przeprowadzający delegowane SCA jest dostawcą ICT w rozumieniu DORA. Co więcej, testy penetracyjne i threat-led penetration testing (TLPT), wymagane przez DORA dla instytucji o wysokim profilu ryzyka, powinny obejmować scenariusze włamania do systemów SCA i API otwartej bankowości, co sugeruje Partisia.

PSR klasyfikuje delegowane uwierzytelnianie jako outsourcing, co jednocześnie uruchamia wymogi Wytycznych EBA dotyczących outsourcingu i wymogi DORA dotyczące zarządzania ryzykiem dostawców ICT, zgodnie z analizą EY Netherlands. Zgoda na to, by Apple Pay potwierdzało tożsamość klientów, uruchamia lawinę nowych wymogów. Bank nie może wtedy traktować Apple jak zwykłego partnera. Firma ta staje się oficjalnie kluczowym ogniwem systemu bezpieczeństwa. Instytucja musi więc kontrolować technologicznego giganta równie surowo co własne działy IT, bo w razie awarii to bank poniesie pełną odpowiedzialność. Oznacza to utrzymywanie rejestru, prowadzenie badania należytej staranności (due diligence), zapewnienie prawa audytu, posiadanie planów wyjścia i zapewnienie ciągłości działania w przypadku awarii usługi Apple, jak wymaga tego EIOPA. Dla wielu banków negocjowanie warunków audytu z firmą o kapitalizacji przekraczającej PKB niejednego europejskiego państwa będzie zapewne nowym doświadczeniem.

Krajobraz ilościowy: liczby, które pokazują skalę zmiany

- Skala rynku: globalne przychody z płatności wyniosły 2,5 bln USD w 2024 r., jak podaje McKinsey & Company, z prognozą 3,0 bln USD do 2029 r. przy 4% CAGR. Pół biliona dolarów przyrostu w pięć lat oznacza, że każdy punkt procentowy udziału rynkowego jest wart więcej niż wczoraj, a regulacja decyduje o tym, kto ten udział zdobędzie.

- Transakcje bezgotówkowe wzrosną z 1,4 bln w 2023 r. do 2,8 bln w 2028 r. przy CAGR 15%; w Europie to 361 mld, według Capgemini Research Institute. Podwojenie wolumenu w pięć lat przy jednoczesnej zmianie regulacji tworzy sytuację, w której infrastruktura musi rosnąć szybciej niż ruch, który ma obsłużyć. Unijne płatności natychmiastowe mają wzrosnąć z 3 mld do około 30 mld transakcji do 2028 r. – wzrost 50% rocznie, co szacuje McKinsey & Company. Dziesięciokrotny skok obciążenia systemów rozliczeniowych w ciągu pięciu lat sprawia, że pytanie o skalowalność infrastruktury przestaje być teoretyczne.

- Rozpowszechnienie otwartej bankowości: 64 mln użytkowników w Europie w 2024 r. to zaledwie 25% klientów bankowych, jak wynika z danych EY Global. Trzy czwarte rynku pozostaje więc nietknięte, co oznacza zarówno ogromny potencjał wzrostu, jak i fakt, że dotychczasowe wdrożenia PSD2 nie przekonały większości konsumentów. Forrester prognozuje podwojenie tej liczby do 2027 r. Wywołania API otwartej bankowości wzrosną z 137 mld w 2025 r. do 720 mld w 2029 r. – wzrost o 427% według Capgemini Research Institute. Ponad pięciokrotny wzrost ruchu API w cztery lata oznacza, że banki budujące dziś interfejsy dedykowane pod PSD3 muszą projektować je pod obciążenia, które w momencie uruchomienia będą dopiero ułamkiem docelowego ruchu.

- Ekonomia oszustw: McKinsey & Company szacuje 400 mld USD strat z oszustw kartowych w ciągu dekady. Dla porównania to więcej niż roczny PKB Austrii. APP fraud rośnie o 11% rocznie (CAGR 2023–2027), jak podaje EY Global. Straty europejskie wyniosły 1,55 mld EUR w 2020 r. PSD2 SCA przyniosło 17% spadek oszustw kartowych, co jest jednoznacznym sukcesem, ale jednocześnie nowe formy oszustw autoryzowanych rosną szybciej, niż spadają te nieautoryzowane. Nożyce między skutecznością obrony przed starymi zagrożeniami a tempem nowych otwierają się coraz szerzej.

- Ekosystem fintech: BCG i QED Investors prognozują przychody fintech na poziomie 1,5 bln USD do 2030 r., a PSD3/PSR otwiera drzwi, przez które nowi gracze mogą wejść na rynki dotychczas zarezerwowane dla banków. CB Insights odnotowało europejskie finansowanie fintech na poziomie 7,6 mld USD w 2024 r., co po dwóch latach spadków sygnalizuje powrót kapitału do sektora. Rynek embedded finance rośnie z 185 mld USD w 2024 r. do prognozowanych 320 mld USD w 2030 r., jak przewiduje BCG. Niemal podwojenie w sześć lat oznacza, że usługi finansowe coraz częściej będą pojawiać się tam, gdzie klient ich nie szuka, wbudowane w platformy zakupowe, aplikacje lojalnościowe i oprogramowanie dla firm.

Czas, który zdefiniuje następną dekadę płatności

PSD3/PSR to nie rutynowe ćwiczenie z zakresu zgodności regulacyjnej — to architektoniczny reset europejskich płatności. Pakiet rozwiązuje problem rozkawałkowania PSD2 za pomocą bezpośrednio stosowanego PSR, jednocześnie rozszerzając wymagania wobec aplikacji bankowości mobilnej w stopniu nieporównywalnym z poprzednią regulacją, co zgodnie podkreślają Deloitte Luxembourg i EY Belgium: wielokanałowe SCA niezależne od smartfona, panele zarządzania zgodami, wydajne API, behawioralny monitoring oszustw i przygotowanie na FIDA.

Delegowane uwierzytelnianie z przeniesieniem odpowiedzialności, obowiązkowe zwroty za podszywanie się pod bank, likwidacja mechanizmu awaryjnego, weryfikacja odbiorcy dla wszystkich przelewów, każda z tych zmian z osobna wymaga przebudowy backendów i stosów uwierzytelniania. DORA dodaje warstwę odporności operacyjnej, która musi być wbudowana od początku, nie dołączona po fakcie jako nakładka na istniejące systemy.

Przy 70% kadry zarządzającej niedostatecznie poinformowanej, według badań EY Global, i zaledwie 44% instytucji uważających się za przygotowane, okno na wyprzedzające działanie zamyka się z każdym kwartałem. Szacunek BCG, 2,2–2,4 mld EUR kosztów wobec 4,6–12,4 mld EUR potencjalnych zysków — jasno pokazuje logikę ekonomiczną.

Warto jednak spojrzeć na te liczby z innej strony. PSD3/PSR nie tyle narzuca koszty, co wymusza decyzję strategiczną: czy instytucja chce być infrastrukturą, na której budują inni, czy platformą, która sama definiuje doświadczenie klienta? Banki, które potraktują regulację jako okazję do przebudowy stosu technologicznego i relacji z klientem, będą za pięć lat w zupełnie innej pozycji niż te, które ograniczą się do spełnienia minimalnych wymogów. Różnica między tymi dwiema ścieżkami nie wynika z wielkości budżetu, wynika z tego, czy zarząd traktuje PSD3 jako fakturę do zapłacenia, czy jako plan architektoniczny do realizacji.

Instytucje, które potraktują PSD3/PSR jako szansę do przemodelowania oferty cyfrowej, wyjdą ze wzmocnioną pozycją rynkową. Te, które potraktują to wyłącznie jako centrum kosztowe, ryzykują dołączenie do 62% nieprzygotowanych na otwarte finanse zidentyfikowanych przez Capgemini Research Institute, i stopniowe spychanie do roli dostawcy infrastruktury dla bardziej zwinnych konkurentów.

Osiemnaście miesięcy od formalnego przyjęcia (spodziewanego w połowie 2026 r.) to mniej, niż się wydaje. Zwłaszcza gdy 59% banków wciąż zmaga się z przestarzałymi systemami, o czym przypomina Accenture, a każdy kwartał opóźnienia oznacza mniej czasu na prace, których zakres nie maleje.

FAQ

Czym są dyrektywy PSD3 i rozporządzenie PSR w sektorze usług płatniczych?

Pakiet PSD3 oraz PSR to architektoniczny reset europejskich płatności, wprowadzający jednolite zasady dla całej Unii Europejskiej. Rozporządzenie PSR likwiduje różnice w interpretacjach przepisów, a dyrektywy PSD3 wymagają wdrożenia w każdym kraju. Reforma ta ma na celu stworzenie spójnego rynku w sektorze usług płatniczych, włączając standardy techniczne bezpieczeństwa bezpośrednio do prawa.

Jakie nowe obowiązki w zakresie ochrony konsumentów nakłada projekt rozporządzenia?

Przepisy wprowadzają nowe obowiązki, w tym mechanizm obowiązkowego zwrotu całej kwoty, gdy oszust podszyje się pod pracownika banku (spoofing). Instytucje finansowe muszą wdrożyć systemy weryfikacji odbiorcy przelewu, aby zapobiegać oszustwom. Ciężar odpowiedzialności zostaje zdjęty z klienta, a banki mają za zadanie wykrywać próby manipulacji psychologicznej przed realizacją transakcji.

Na czym polega lepsza ochrona i zmiany w silnym uwierzytelnianiu klienta?

Lepsza ochrona w transakcjach online oznacza koniec uzależnienia od smartfona. Dostawcy muszą zapewnić alternatywne metody, takie jak klucze sprzętowe FIDO2 czy biometria w komputerze. Systemy bezpieczeństwa mają wykorzystywać biometrię behawioralną (np. nietypowy rytm pisania), aby wykryć, czy użytkownik działa pod presją. Jest to kluczowe dla poprawy bezpieczeństwa osób wykluczonych cyfrowo.

Jak regulacje wpłyną na dostawców usług płatniczych i konkurencję na rynku?

Reforma promuje uczciwą konkurencję, przyznając niebankowym instytucjom płatniczym prawo bezpośredniego dostępu do systemów płatności UE (np. TARGET2). Instytucje pieniądza elektronicznego stają się ich podkategorią. Zmienia to strukturę rynku usług płatniczych, umożliwiając fintechom działanie bez pośrednictwa banków, co wymaga jednak ponownego uzyskania licencji przez obecnych dostawców usług płatniczych.

W jaki sposób realizowane jest zarządzanie dostępem do danych finansowych?

Banki muszą wdrożyć przejrzyste panele uprawnień, w których klient w czasie rzeczywistym widzi, kto ma dostęp do jego rachunku. Umożliwia to łatwiejszy dostęp do danych finansowych i zarządzanie zgodami. Jest to fundament pod rozwój otwartej bankowości i nowych regulacji FIDA, które obejmą szerszy zakres danych finansowych, w tym inwestycje i ubezpieczenia.

Co grozi instytucjom finansowym za nieprzestrzeganie nowych przepisów?

Kluczowe zmiany dotyczą sankcji: za łamanie zasad grożą kary sięgające 4% rocznego obrotu firmy lub 20 mln EUR. Jest to model wzorowany na RODO, który ma wymusić bezwzględną zgodność systemów IT z regulacjami. Oznacza to, że ochrona płatności staje się integralną częścią strategii biznesowej, a nie tylko wymogiem technicznym.

Jakie korzyści przyniesie delegowane uwierzytelnianie w sklepach internetowych?

Sklepy mogą wykorzystywać mechanizmy takie jak Apple Pay do potwierdzania tożsamości, co przyspiesza zakupy i ogranicza liczbę porzuconych koszyków. W tym modelu sprzedawca lub procesor płatniczy bierze na siebie odpowiedzialność za ewentualne oszustwa. Dzięki temu klienci zyskują większą wygodę, mogąc dokonywać płatności „jednym kliknięciem” przy zachowaniu pełnego bezpieczeństwa.

Artykuły na tym blogu tworzy zespół ekspertów specjalizujących się w AI, rozwoju aplikacji webowych i mobilnych, doradztwie technicznym oraz projektowaniu produktów cyfrowych. Naszym celem nie jest marketing, a dostarczanie wartościowych materiałów edukacyjnych.